Imperva Incapsulaのクラウドセキュリティサービスが全世界的に停止

3月10日に、Imperva Incapsulaが提供するクラウドセキュリティサービスが停止する事態が発生しました。発生した時刻は日本時間の18時44分からと23時50分からの計2回、罹障地域は全世界的だった模様です。

DDoS protection biz Incapsula knackers its customers’ websites - The Register

Incapsula had a major worldwide outage last night ~ Bauer-Power Media

Incapsulaは2014年2月にImpervanの完全子会社になった企業で、主にクラウド型のWebアプリケーションファイアウォール(WAF)サービスを提供しています。

クラウドWAFは、Webサイトへの通信を中継し、検知した攻撃のみを遮断するサービスですが、Incapsulaの停止により、収容されているWebサイトへのアクセスも全断となっています。

Incapsulaの故障情報掲載(Incapsula Status)にも、3月10日の欄に計2回の故障が発生/回復している記録が残っています。ただし原因については"特異事象"と書かれているだけで、詳細はわかりません。

Incapsulaの公式Twitterアカウントによると、1回目の故障が発生した後の21時42分に、次のような声明を発表しています。しかしながらこの後で再発した2回目の故障については言及がありません。

09:44(UTC)に発生した特異事象が原因で、Incapsulaサービスを利用するサイトへ接続ができない故障が発生しました。問題の確認がただちになされ、その抑制とサービス復旧の措置をとりました。10:15(UTC)にサービスが完全回復しました。 Incapsulaの運用・開発のチームは、根本原因と今後の修正措置のための作業しています。

At 9:44 AM UTC a rare edge case triggered an error on the Incapsula service &caused a system wide ripple effect making sites inaccessible. The issue was identified immediately and actions were taken to contain it and restore the service. At 10:15 UTC service was fully restored. The Incapsula ops and development teams are working to identify the root cause and future correction actions and will be provided in a full RCA.

日本語対応したAndroidランサムウェアについて

以前の話

警察や司法機関を名乗っるPCランサムウェアとしては、2012年に登場したRavetonが有名。

またAndroidの表示をロックして、解除のための金銭を要求するランサムウェアも2014年頃からすでに報告されている。

ご丁寧な削除方法の記事もすぐ見つかる。

2016-02-23 海外での先行事例

Kasperskyによるモバイルのマルウェアの記事に、似た画像が掲載されている。画像には英語しか書かれていないが、デザインやiTunesカードを要求するところはとても良く似ている。

Mobile Malware Evolution 2015 - Securelist

2016-03-10 日本語のモバイル版ランサムうウェアが初観測

知恵袋に写真付きで投稿あった。国内での初の被害報告。ランサムウェアが日本語化された。

光リンクでインターネットを見ようとインターネットを開いたらいきなり「ministry of JUSTICE CRIMINAL POLICY」という制限時間(時間が進んでる)のある警告サイト?に飛びました。このサイトは何なのでしょうか。どうすれば元通りにインターネットを閲覧できるようになるでしょうか。回答よろしくお願いします

http://detail.chiebukuro.yahoo.co.jp/qa/question_detail/q13156858813

2016-03-12〜2016-03-13(週末)

土曜日・日曜日になって、被害件数が増加した模様で、このころからブログへの書き込みや知恵袋への投稿件数が増加する。

2016-03-13

(本件とは直接関係がないのだが、時系列に沿って紹介するために)時を同じくしてイスラエルのモバイルセキュリティの企業であるNorthBitが、Youtubeに動画とPDFの資料を公開。彼らは動画の中において、Stagefright脆弱性のExploitを作成し、それがNexus 5において有効であると主張している。当初、わたしは「Android」や「動画閲覧中に感染」というキーワードから、このランサムウェアとStagefright脆弱性との関連性を疑って緊張していたが、後日どうやら無関係だったと確信し、杞憂に終わったことを安堵した。

その後この動画を紹介する記事が作成され、世界中に広まる。

Stagefright: Millions of Android devices at risk from new exploit (Wired UK)

さらにこれに少し遅れて、Zimperium社がStagefrght脆弱性の影響がある端末の台数を5億9976万〜8億5680万と推定する記事をブロクで発表。これもニュースになる。

Stagefright: Millions of Android devices at risk from new exploit (Wired UK)

日本語での紹介記事にも翻訳された。

Reflecting on Stagefright Patches › Zimperium Mobile Security Blog

2016-03-16

トレンドマイクロが記事を掲載。またこの記事により「AndroidOS_Locker」と命名される。

日本語表示に対応したモバイル版ランサムウェアを初確認、既に国内でも被害 | トレンドマイクロ セキュリティブログ

さらにトレンドマイクロの記事をニュースサイトがこぞって取り上げる。

日本人を狙ったAndroid版ランサムウェアが登場、被害実例も | マイナビニュース

2016-03-18

愛知県警がアンインストール手法の資料を公開。

愛知県警の資料を朝日新聞が紹介したことで、更に拡散、人口に膾炙する。

スマホ画面に「罰金払え」 ランサムウェア被害を初確認:朝日新聞デジタル

読売新聞もトレンドマイクロの記事を紹介。

スマホ向けランサムウェア確認…日本語では初 : 科学 : 読売新聞(YOMIURI ONLINE)

2016-04-03

Symantecが公式ブログで記事を投稿。トレンドマイクロには遅れたが、内容はこちらのほうが濃い印象。

Android を狙ってヨーロッパで広く拡散しているランサムウェアが日本に上陸 | Symantec Connect

2016-04-04

KDDIが提供するSmart TV Box Smartについての注意喚起が掲載される。

注意喚起 Smart TV Boxで発生しているウィルス感染について| お知らせ | KDDI株式会社

2016-04-25

Blue Coat Labsが記事を掲載。Towelroot(CVE-2014-3153)を利用していることが指摘される。脆弱性に該当するのはAndroid 4.4以前を搭載した端末。さらにCVE-2014-3153以外の脆弱性を利用している可能性もあると言及している。これにより(Stagefright脆弱性ではなかったものの、)Androidの脆弱性を利用したroot化が起きているのがほぼ確定する。

Blue Coat | Android Towelroot Exploit Dogspectus Ransomware

2016-04-26

Blue Coatの記事を日本のメディアが紹介。

古いAndroidは「XP状態」、ランサムウェア感染攻撃を確認 - ITmedia エンタープライズ

2016-05-21

毎日新聞はなぜ3ヶ月も過ぎたこのタイミングで報道するのか?

身代金型ウイルス巧妙化、被害広がる…日本語表記も登場 - 毎日新聞

2016-10-29

産経新聞は10月28日にわかったかのような記事を書いているけれど、半年以上前のニュースをさも最近起こったかのように書くのはいかがか。

IoT時代の恐怖…スマートテレビ停止させ?人質?にして「金払え」 新種サイバー攻撃、300件以上ウイルス検出(1/2ページ) - 産経WEST

「Base N」encodingをまとめてみる。

はじめに

セキュリティの仕事をしていると、64以外のBaseNの符号化を目にすることがある。実はいくつものBaseNのエンコーディング手法が存在するのでまとめてみる。

どの数値で提案されているのかは、Wikipediaの英語版にまとめられている。https://en.wikipedia.org/wiki/List_of_numeral_systems

とにかく列挙してみる

Base26 encoding(letters only)

ABCDEFGHIJKLMNOPQRSTUVWXYZ

小文字をつかっても良い。

Base32 encoding

ABCDEFGHIJKLMNOPQRSTUVWXYZ234567

適度にコンパクトで、判読性が高く、かつ発声もしやすいため、他の符号化に比べてバランスが良いとされる。RFC 4648で定義されている。

アルファベット側のIやOを除く手法も提案されている。

0123456789ABCDEFGHJKMNPQRSTVWXYZ

Base36 encoding(alphanumeric)

ABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789

Base52 encoding(full letters)

ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz

Base62から数字を除いたものだが、Base58やBase62に比べるとメリットがない。使用例を見つけられなかった。

Base58 encoding

123456789ABCDEFGHJKLMNPQRSTUVWXYZabcdefghijkmnopqrstuvwxyz

数字の0と大文字のO、および大文字のIと小文字のLは区別がつきにくいため、Base62からこれらの4文字を除いて判読性を向上させたもの。URLの短縮サービスでしばしば用いられるほか、Bitcoinにも利用されている。

Base62 encoding (full alphanumeric)

ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789

Base64は'+'と'/'およびパディングの'='を含むが、これらの記号はURIにはそのまま使えない。Base62は記号を使用しなのでURIフレンドリーである。JavaScriptの難読化にしばしば利用される。

Base64 encoding

ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/

7ビットしか扱えない電子メールにて広く用いられる。URLや正規表現のため、'+'と'/'を他の文字に置き換えるルールもある。

Base85 encoding(ASCII85)

AdobeのPostScriptやPDFファイルで利用されいている。

Base91 encoding

ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789!#$%&()*+,./:;<=>?@[]^_`{|}~"

Base64よりも多数の記号を利用するため、符号化後の圧縮率が高い。SECCON CTF 2013 オンライン予選で出題されたことがある。

Base92 encoding

Base94 encoding(printable ASCII characters)

Base95 encoding

この辺は使える記号の数が増えるだけの感じなので省略。

アラサー社会人、SECCON 2015決勝大会(International)でコスプレ完敗

はじめにまとめ

成績だけでなく、コスプレにも負けて悔しいので、誰かなぐさめてください。

自社でサイバー攻撃の被害が発生→対策のための組織が急遽発足→メンバーに選ばれ引っ越し→社内に優秀なセキュリティ技術者がいない→どうすんの?→20代の私がなるしかないじゃん→セキュリティ技術者としてエースとなるぞ!→それから2年が経過→ついに目標だったSECCONの決勝大会に出場

というサクセス・ストーリーを準備して、いつでもインタビュー受けてやるぜ!と大会に望みましたが、友利奈緒のインパクト強すぎです..。入口近くの一番目立つ位置に彼女たち?がいて、奥に陣取る私たちが全く目に止まらないです。

国際大会ということで、我々も海外勢に訴えやすい『和風セキュアウェア』な防災ハッピを着てコスプレしたのですが、ビジュアルでは完敗でした。

標高が高い土地では、気温や積雪などによる影響で、ある一定の標高より先は高木が生育できなくなります。これを森林限界といいますが、上司の目のある社会人にとってはこれがコスプレ限界でした。

TomoriNaoチームの人気っぷりすごい

私が取り上げるまでもないので、たくさんある記事を読んでください。コスプレだけでなく、文部科学大臣賞を受賞し、ヴィジュアルも実力もともに完勝でした。

中国語の新聞にもなっています。

それでも若干は写っているでしょ?

ほら、よく見て。

SECCON 2015 決勝大会が開催されました! | ラック公式ブログ | 株式会社ラック

【セキュリティ ニュース】SECCON決勝に決着、DEF CON出場権は誰の手に?(1ページ目 / 全1ページ):Security NEXT

完全に端っこですが、ギリギリ写り込んでいますし、これはこれでおいしいかな。

世界10カ国も参加 ハッカーの国際大会で熱戦 | TOKYO MX NEWS

新聞では

SECCON 2015では、初めて学生大会が開催されました。1月30日に開催され、全国紙では翌31日の日経新聞朝刊に記事が出ていました。

ぜひとも1月31日開催の決勝大会(International)の記事も載せて欲しかったのですが、残念ながらこちらは新聞掲載はなかったようです..。

最後に

出場している選手がみんな若い!私たちは明らかに最年長チームでした。

私は学生時代にロボットコンテスト(通称:ロボコン)に参加していた経験があります。しかし社会人になってしばらく経ちますが、ロボットどころか、業務の中ではプログラミングも機械工作も一度もしたことがありません。これからの情報セキュリティ業界を支える若手を育てるという目的は最優先であるべきですが、SECCONに出場できる尖った若手技術者が、社会に出て情報セキュリティの業務に就けるとは必ずしも限りません。効果がより直接な社会人セキュリティ技術者の育成も急務です。

社会人の目標となるコンテストが盛んになっても良いと思います。社外団体で演習を開催する会合に出ている私にも、貢献ができるはずです。次の私の目標です。

SECCON 2015 決勝大会出場の「nw」ってどんなチームだ?と思った方へ

はじめまして

チームのリーダーをしています。大阪大会「CSIRT演習」に優勝し、決勝大会(international)への出場権を獲得しました。

http://2015.seccon.jp/finals.html

わたしも2013年度の大会を会場に見に行ったことがありますが、当時どのような所属のチームが参加しているのか気になったため、自己紹介をします。

チーム名「nw」について

チーム名の由来は、所属企業の頭文字と"ネットワーク"のダブルミーニングです。大文字でも小文字でもどちらでもOKです。

英語のチーム紹介文とその解説

We are CSIRT!! We come from Osaka; the biggest city in western Japan. Our proud mission is to use Word, Excel, Outlook and PowerPoint as a means of defensing company's brand and information assets against cyber threats.

大阪に本社を置く企業のCSIRTのメンバーを中心に構成しています。インシデントハンドリングの業務においては、技術的なスキルよりも、組織内外や経営層への説明スキルが求めらます。Outlookとパワポだけで企業を守っているセキュリティエンジニアも、世の中にはたくさんいらっしゃると思います。わたしたちはそういったサラリーマンエンジニアの代表になりたいです。

SECCONへの参加状況

SECCONは2013年度から参加しています。sutegoma2のリーダーのtessyさんに講演をいただいたときに、セキュリティ人材育成の取り組みのひとつとして自分も参加しようと思ったのがきっかけです。これまではオンライン予選を中心に挑戦をしてきましたが、地元大阪でCSIRT演習が開催されることとなり、地区大会に初めて参加しました。

2013年10月、所属企業においてサイバー攻撃の被害が発生しました。対策のためのプロジェクトチームが急遽で発足となり、私はそのメンバーになりました。当時の社内には、優秀なセキュリティ技術者がいないなことは明らかでした。喫緊の課題解決のため、当時まだ20代だった私は「自分がなる」という最も安直な選択をしました。セキュリティ技術者としてエースとなることを目指して2年が経ち、ついに目標だったSECCONの決勝大会に出場することができます。

このようなチャンスをくださった実行委員会のみなさまに、深く感謝をしています。

決勝大会(international)へのいきごみ

決勝大会への出場が目標でした。このため(CTFによる予選突破ではないものの)すでに目標をしたといえます。CSIRT演習というワンチャンスをいただいて決勝大会の切符をいただきましたが、企業CSIRTの我々にとってCTFの競技内容は専門ではありません。このため決勝大会では、結果よりも大会の成功に貢献することを目標としたいです。ご質問やインタビューなどは、大会前、競技時間中、大会後のいずれであっても喜んでお受けいたします。

コンタクトはこちらまで:![]()

わたし個人のミッションは、この機会を自社における経営層や社員にセキュリティの重要性を訴えるための題材にすることです。また大会後は、自分たちが所属する自社、グループ会社、日本CSIRT協議会、関西地区、社会人からセキュリティを始めたひとなどに、CTFを勧めていきたいです。

取り上げていただいた記事

- 日立システムズ SHIELD Security Research Center, ``SECCON 2015 大阪大会レポート,'' HISYS Journal Vol.16, Dec. 2015, http://www.shield.ne.jp/ssrc/document.html

- SECCON実行委員会, ``SECCON 2015 大阪大会 開催報告,'' SECCON メールマガジン Vol.31, Jan. 2016, http://2014.seccon.jp/mailmagazine/backnumber31.txt

- 伊藤彰嗣(サイボウズ株式会社), ``SECCON大阪大会結果からみるCSIRT対応について,'' SECCON 2015 カンファレンス, Jan. 2016, http://www.slideshare.net/akitsuguito/secconcsirt

CTF参戦における会社支援の受け方について考察

意見表明

難しい問題で意見はさまざまあってよいと思いますが、私の現状の最適解は「プライベート+成果手当」です。

国内や企業における情勢

SECCONをはじめとするCTF(Capture The Flag)については、突出した技術を持つ人材の開発や発掘の手段として、国の新・情報セキュリティ人材育成プログラムや年次計画にも記載されいています。企業においても、人材育成および若手技術者の採用の一手段として注目されている認識です。CTFの活動を業務範囲内でしている企業があることも存じています。

CTFの活動について、どのように会社支援を受けるべきか?

わたしは企業におけるセキュリティ人材の育成方針に意見をすることができ、かつ社員として育成からの支援を享受できるポジションにいます。また実際にSECCONなどのCTFへ参戦した経験から、ぜひほかの社員にも挑戦を奨めたいと思っています。

さてここで、企業のセキュリティ人材育成の枠組みに、CTFを組み込むべきかという問題が生じます。

現在の情報/サイバーセキュリティを取り巻く情勢から鑑みれば、社員のCTFへの参加に対してはおおよそ協力的で、しかるべき管理職に訴えれば支援が得られるのではないかと推察します。企業からの支援方法については、次のA〜C案のようなスタイルが考えられると思います。

| A案 | B案 | C案 | |

|---|---|---|---|

| スタイル | 勤務 | 部活動 | 直接支援なし |

| 大会参加時間の扱い | 勤務 | △(企業方針に依存) | なし |

| 練習時間の扱い | 勤務 | △(企業方針に依存) | なし |

| 物品購入 | 会社負担 | 部費+報奨金 | 個人負担 |

| 旅費 | 企業負担 | 企業負担 | 個人負担 |

A案やB案のように企業側が社員へ支援をすれば、参戦を半強制することが可能です。しかし企業から支援を受けた社員には、次のようなデメリットが生じます。

- 企業から成果を求められてしまう。

- 裁量労働制でない場合は、時間外労働の手続きが必要となる。オンライン予選大会は、休日48時間連続の開催など長時間のケースが多いため、連続勤務時間が企業の就労規則に抵触するおそれがある。また仮に時間外勤務とする場合は、36協定に一発アウトとなってしまう。

- 仮に時間外労働手当を受ける場合は、すべてのメンバーの所属部署の管理職に説得して手当を要求する必要がある。そうしないと手当がでたりでなかったりでとメンバー間で不公平が生じてしまう。

このため社員としては、給与が増えるのは嬉しいものの、業務扱いにはしたくないというのが正直なところです。しかしC案のようにまったくのプライベートとしてしまっては、企業側は実行性や継続性に期待ができません。

現状における解

業務ではなくプライベートで参加しています。企業からの直接的な支援は受けていません。しかしながら、セキュリティに関する研修や資格取得の機会を与えていただいてますので、間接的には支援があるといえます。

現状ではこのように、大会参加は勤務扱いとはせず、結果が出た場合には企業側が成果手当として給与へ反映させるのが最も現実的だと考えます。しかしながらSECCONの国際化に伴い、決勝大会に出場するだけのスキルのある社員を確保するのは、多くのセキュリティ企業において困難です。このため目に見える成果は出にくく、人事面での評価をしようにも実質的にほぼ困難だと思います。そこで成果手当以外の支援として、企業が購入した物品を大会でも使用してよいといった方法が有効となると思います。

また大会運営側への要望として、長時間の参加は社員への体力的・心理的負担が大きく参加障壁が高いため、競技時間を最大でも24時間程度に抑えることを望みます。

情報セキュリティ人材のスキルに関する公開文書/資料/報告書のまとめ

1年前に別の記事で情報セキュリティ関連の報告書をまとめたのですが、なかでもスキルや育成に関する文書については特に更新が大事だと考えてこの記事を起こします。

セキュリティは特定の技術領域を示す用語ではないため、スキルの定義は本来は困難なのことです。しかしスキルマップがないと人材育成の予算などの確保が難しいというジレンマがあります。故に、完全なスキルマップを求めるのは誤りであることを予め認識したうえで、その試行の取り組みを知ることは有効と考えます。

の数は私の主観によるおすすめ度です。

の数は私の主観によるおすすめ度です。

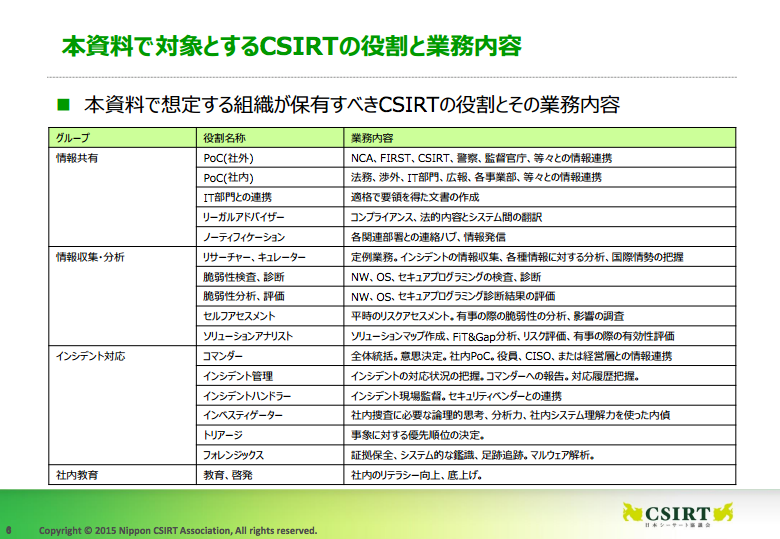

日本CSIRT協議会CSIRT人材SWG

2015-11-26 CSIRT人材の定義と確保 Ver.1.0

CSIRTに求められる役割と実現に必要な人材のスキル、キャリアパスについて、対象企業を 3 つのパターン例に分けて解説

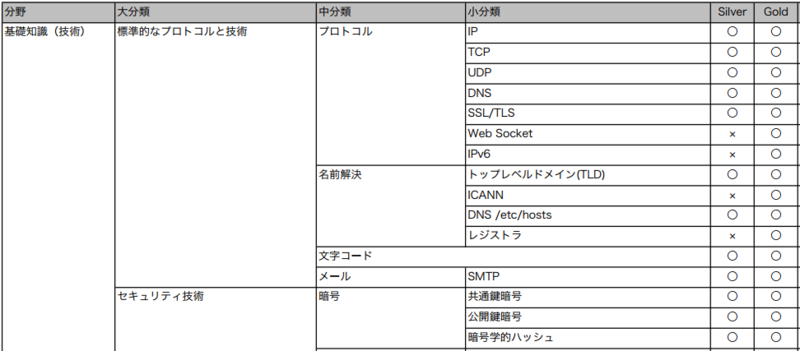

脆弱性診断士(Web アプリケーション)スキルマッププロジェクト(日本セキュリティオペレーション事業者協議会セキュリティオペレーションガイドラインWG、OWASP Japan)

2014-12-19 脆弱性診断士(Webアプリケーション)スキルマップ Ver.1.0

2016-03-07 脆弱性診断士(Webアプリケーション)スキルマップ&シラバス Ver.1.0

OWASP Top 10 Proactive Controls 2016 Japanese

IPA(情報処理推進機構)

2012-03-26 ITスキル標準V3

2012-04-27 「情報セキュリティ人材の育成に関する基礎調査」報告書

2014-03-31 「IT 人材における情報セキュリティの育成ニーズ・課題調査」最終報告書

2014-07-31 ITの利活用に必要なタスクとスキルを整理・集約し目的ごとの人材育成に活用できる「iコンピテンシ・ディクショナリ」(試用版)を公開

2015-09-16 職場の情報セキュリティ管理者のためのスキルアップガイド

2015-10-15 情報セキュリティスキルアップハンドブック

近年のクラウドに代表されるサービスビジネスの台頭、ウェブビジネスの進展など、ビジネス環境の様々な変化を踏まえ、これからのIT利活用ビジネスに求められる業務とそれを支える人材の能力や素養を、「タスクディクショナリ」「スキルディクショナリ」として体系化

JNSA(日本ネットワークセキュリティ協会)

2004-03-09 情報セキュリティスキルマップ構築の調査研究

2005-04-27 情報セキュリティスキルマップの普及促進に向けた調査研究

2007-11-11 情報セキュリティ教育の指導者向け手引書(2007年版)

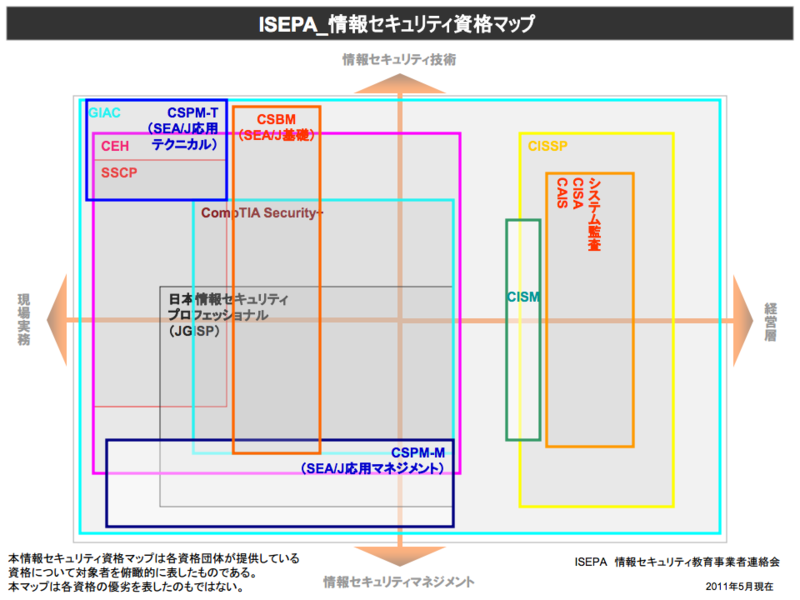

2009-09-20 情報セキュリティ資格マップ/人財アーキテクチャガイドブック 2009年度版

情報セキュリティ教育事業者連絡会(ISEPA)では、情報セキュリティ人財育成にかかわる課題の整理に取り組んできた。その中で、1)企業の中でどのような業務が必要とされているか、2)各業務について、どのような知識、スキル、経験が必要となるか、3)情報セキュリティのスキルを持った人材はどのように処遇されどのようなキャリアパスが描けるか、といった課題に関して、共通認識として整理された体系がない、という問題が存在していることが確認できた。そこで、発足2年目となる2008年度の活動テーマとして、これらの点を整理して「スキルの見える化」を行い、その成果を「情報セキュリティ人財アーキテクチャ」としてまとめる取組みを行った。

2011-06-27 ISEPA_情報セキュリティ資格マップ

本情報セキュリティ資格マップは各資格団体が提供している資格について対象者を俯瞰的に表したものである。

2011年からのアップデートだと、この辺りが追加になる見込み。

・情報セキュリティマネジメント ・情報処理安全確保支援士

2016-04-19 セキュリティ知識分野(SecBoK)人材スキルマップ2016年版

Eric Steven Raymond

2011-02-07 ハッカーになろう (How To Become A Hacker)日本語訳 Ver.1.43

2015-07-19 How To Become A Hacker Revision 1.50

しばしば熱心なネットワーク初心者から「ウィザード級の大ハッカーになるにはどうやって勉強すればいいの?」といったようなお尋ねメールを頂きます。でもかつて 1996 年に、こんな大事な問題を扱った FAQ や Web 文書 はみあたらないことに気がつきました。というわけで、これを書き始めました。

内閣サイバーセキュリティセンター 情報セキュリティ政策会議

2014-05-19 新・情報セキュリティ人材育成プログラム